Blackhat SEO фірмові ключові слова викрадення . Скажіть whaaaat ?! О, так! Читайте про техніку blackhat cloacking, яка використовується в основному шахраями, де ваші фірмові ключові слова використовуються для залучення трафіку на сайти електронної комерції.

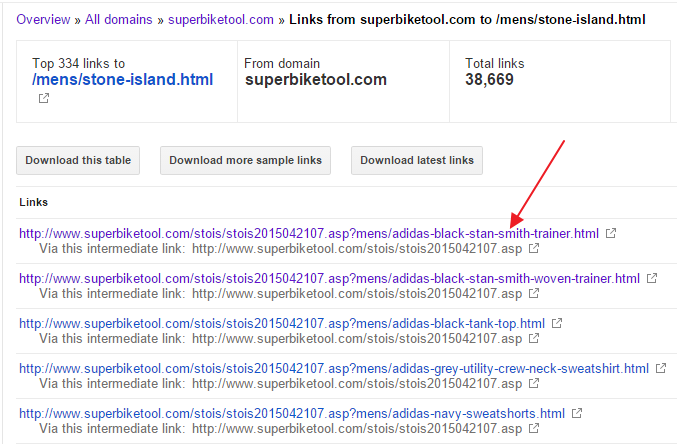

Все почалося з великої кількості нових зовнішніх посилань на один з веб-сайтів нашого клієнта, і ми відтепер їх називатимемо «жертвою» . 38 000 + посилань, що вказують лише на одну сторінку, і було багато інших посилань, що вказують на інші сторінки. Загалом - більше 500 000 нових зовнішніх посилань.

З першого погляду посилання виглядають рибно:

- всі посилання походять з домену теми, що не має ніякого відношення до [частки велосипеда / інструменти] до веб-сайту жертви [роздрібний продавець моди]

- є шар перенаправлення в грі

- посилання перенаправляють на веб-сайт КОМПЕТИТОРА [в даному випадку - веб-сайт з аферами на продукти, пов'язані з веб-сайтом жертви]

- Параметр GET нагадує структуру шляху URL веб-сайту жертви

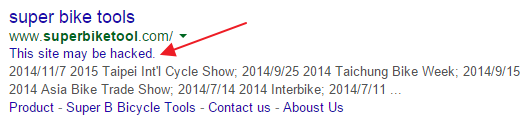

- джерело домену, швидше за все, зламано і використовується як хост [заражений хост]

У цьому конкретному випадку навіть Google усвідомлює, що заражений хост зламано:

Настав час для аналізу HTTP ...

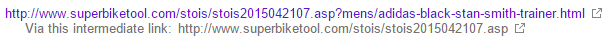

Вибрано та проаналізовано одну URL-адресу:

Як Google / GWT бачить це, воно має мати посилання на URL дійсної жертви : http://www.example.com/brand-name.html

Але замість цього він перенаправляє на веб-сайт шахрайства [не купуйте нічого з цього сайту, ви побачите, чому ;-)] :

http: //www.stoneislandsshop.com/?keyword=http%3A%2F%2Fwww%2Esuperbiketool%2Ecom%2Fstois%2Fstois2015042107%2Easp%3Fmens%2Fadidas-black-stan-smith-trainer%2Ehtml

Звичайно, немає ніяких зворотних посилань на сайт жертви на сайті шахрайства. Але як Google заплутався, щоб належним чином індексувати URL-адресу зараженого хоста і вказати цю URL-адресу як зворотний зв'язок ?!

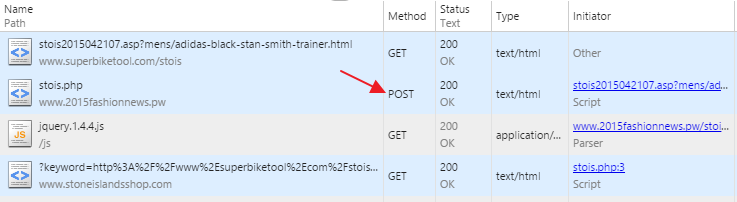

Проаналізуємо перенаправлення, або краще скажімо "перенаправлення" покроково:

- [POST redirect] посилання на перенаправлення інфікованого хоста з використанням методу POST на проміжного хоста [важливе значення POST, оскільки воно заважає Google проходити через]

- [ КЛІКУВАННЯ ] проміжний хост [PHP скрипт на стороні сервера] перевіряє, чи має user-agent "googlebot" - якщо так, то він встановлює cookie. Оскільки сторінка візуалізується - вона потім перенаправляє клієнта на веб-сайт шахрайства, використовуючи перенаправлення jQuery [Javascript клієнтської сторони] або користувальницький агент Google - "googlebot" <script src = "js / jquery.1.4.4.js" тип = "text / javascript"> </ script> <script> // <! [CDATA [if (cuslocked) {window. location .href = "http://www.google.com/"; } else {вікно. location .href = "http://www.stoneislandsshop.com/?keyword="; } //]]> </script>

- "Cuslocked" - cookie, що сигналізує, чи є агент googlebot чи ні

- [REDIRECT до веб-сайту SCAM] HTTP-код 200, знову ж таки - щоб уникнути виявлення переадресації (30x)

- SCAM webiste завантажується

Як бачите, немає 301 або 302 переадресацій.

Тепер ми можемо створити список всіх сторін, які беруть участь у цій схемі, і підключити точки:

- Жертва [ це може бути ви! 😉 ]

- Заражений хост [superbiketool.com] [якийсь випадковий, поганий зламаний веб-сайт]

- Проміжний хост [www.2015fashionnews.pw] [інший бідний випадковий веб-сайт, або необачні шахраї, як у цьому випадку - пояснено пізніше]

- Сайт-афера [www.stoneislandsshop.com]

ЧОМУ саме ця технологія клоакінгу і яким чином аферист користується нею?

- Scammer створив веб-сайт для електронної комерції [магазин модних брендів, який виглядає як справжній].

- Scammer знає, що існують магазини, які відомі тим, що мають такий бренд [жертва], і що користувачі Google виконують запити ключових слів бренда в Google

- Scammer подряпини і відтворити весь сайт жертви [з маскування ]

- Scammer створює перенаправлення, які вказують на сайти афера (переконавшись, що Google не перенаправлено)

Хочете знати, як це виглядає на практиці?

- Сайт жертви, але, можливо, і ви ) добре відомий продажем продукції модного бренду Stone Island (серед інших)

- Scammer створив сайт SCAM, який імітує популярний бренд-магазин [stoneisland s shop.com]

- Scammer знайшов / зламав деякі веб-сайти, які використовуються / використовуються як прихований сайт, який буде індексовано googlebot [http://www.superbiketool.com/stois/stois2015042107.asp?*]

- Сайт жертви зібрано, а вміст відтворено на веб-сайті маскування [з усіма ключовими словами]

- Закритий веб-сайт індексів Googlebot [Googlebot може індексувати вміст, оскільки його не перенаправляють як інших агентів користувача]

- Користувач виконує фірмовий запит [пов’язаний із жертвою] на Google і отримує веб-сайт із шахрайством високої кількості користувачів у SERP [через те, що індексований вміст дійсно пов'язаний з жертвою / торговою маркою]

Приклад:

Google: " торгова марка adidas black stan smith жертва "

Оскільки запит виконується, включаючи фірмове ключове слово "торгова марка" , Веб-сайт шахраїв позиціонується дуже високо в SERP .

Як захистити та виправити:

Скажіть whaaaat ?Com/?

Com/?

2015042107.asp?